5 vor Ransomware

Doch welche Methoden nutzen die Cyberkriminellen, um Unternehmen zu komprimieren? Und wie kann man sich dagegen wappnen?

Die Strategien der Angreifenden:

Die Cyberkriminellen setzen dabei auf eine Kombination verschiedener Techniken, um ihre Ziele zu erreichen. Zu den Hauptstrategien gehören:

- Mail-Bombing: Eine Flut an E-Mails, um das Opfer zu überfordern und Sicherheitsmechanismen zu umgehen.

- Impersonation von IT-Mitarbeitern: Täuschend echte Identitäten, um Mitarbeitende zur Installation schadhafter Software zu bewegen.

- Installation eines gefälschten Patches: Ein angebliches Update für das bestehendes Mail-Bombing Problem, das in Wirklichkeit eine Infektion mit Malware auslöste.

Sobald Zugriff erlangt wurde, werden eine Reihe an Malware-Tools ausgeführt. Diese sind zum Zeitpunkt der Analyse signaturbasiert unbekannt und wiesen bei jedem Vorfall weitere und bis dahin nicht erkannte Merkmale auf. Nach der Kompromittierung des ersten Systems versuchten die Angreifer Zugriff auf den Domain Controller zu erlangen, um die gesamte Unternehmensdomäne zu übernehmen. Dabei variierten die Angriffsmethoden je nach bestehenden Sicherheitsmaßnahmen der betroffenen Organisationen. Trotz dieser ausgeklügelten Angriffsstrategien gelang es den Cyberkriminellen in keinem der vom CDC untersuchten Fälle, die vollständige Kontrolle über die Unternehmens-IT zu übernehmen. Dies lag unter anderem an den automatisierten Gegenmaßnahmen, die die Angreifer verlangsamten bzw. einschränkten, an den schnellen Reaktionen (z.B. System-Quarantänisierung) durch Security Module (EDR, SIEM…), manuellen Eingriffen der Unternehmens-IT oder der Einleitung von Incident Response, welche die Angreifer limitierten.

Aufgrund der eingeleiteten Gegenmaßnahmen konnten keine endgültigen Rückschlüsse auf die Absichten der Angreifer gezogen werden. Allerdings deuten mehrere öffentliche Quellen sowie Erkenntnisse aus dem CDC Threat Intelligence Service darauf hin, dass es sich um eine bekannte Ransomware-Gruppe gehandelt hat.

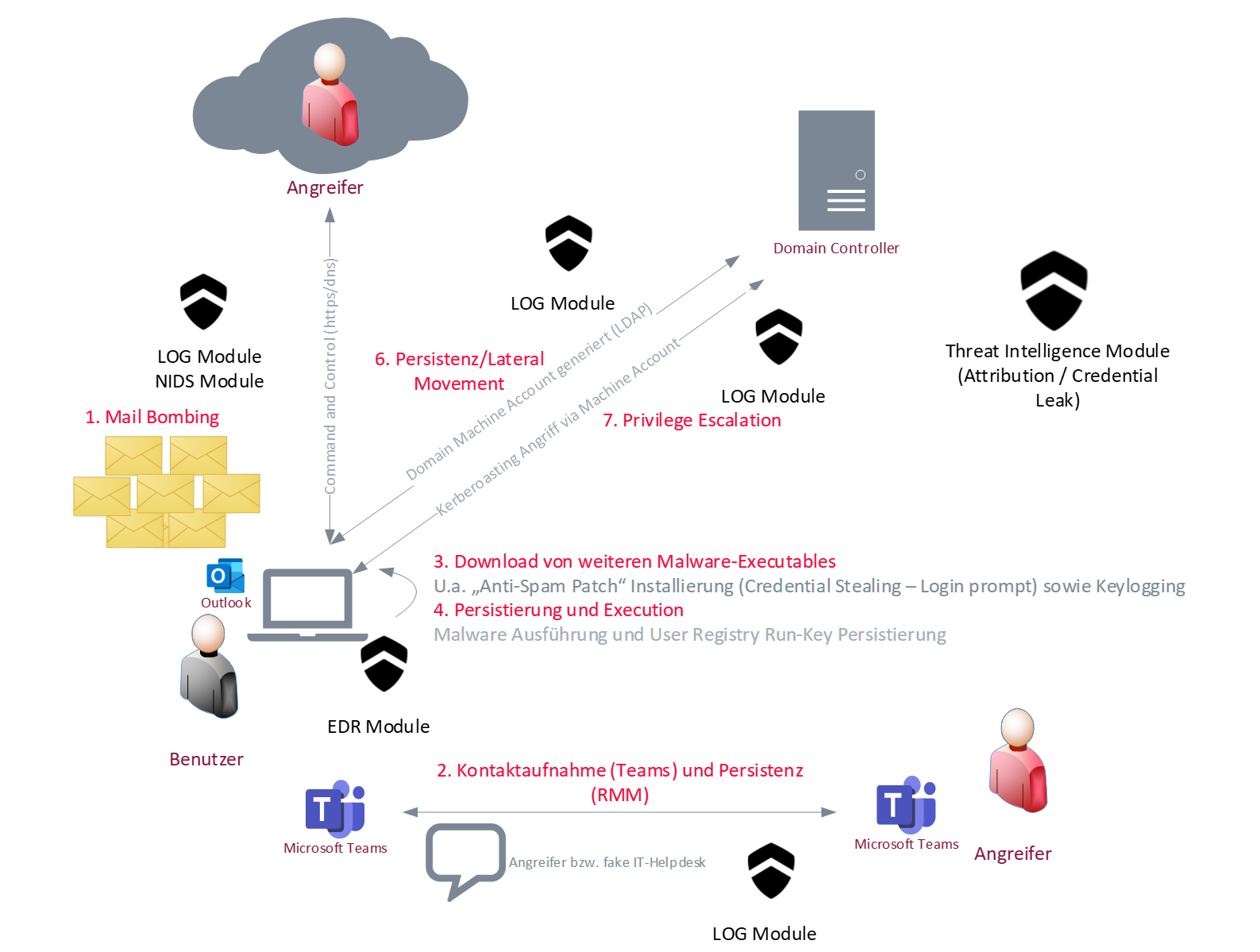

Grafisch vereinfachter Angriffsablauf

Die Schritte, welche in der untenstehenden Grafik ersichtlich sind, werden in der nachfolgenden Analyse referenziert und genauer beschrieben.

Abb.: Grafisch aufbereiteter Ablauf des Angriff

Initiale Infektion:

Die Angreifer starten ihren Angriff mit einer Kombination aus Spam-Mails (1) und direkter Kontaktaufnahme über Microsoft Teams. Dabei gaben sie sich als IT-Support aus und boten vermeintliche Hilfe an, um das "E-Mail-Problem" (Spam-Mails) zu beheben.

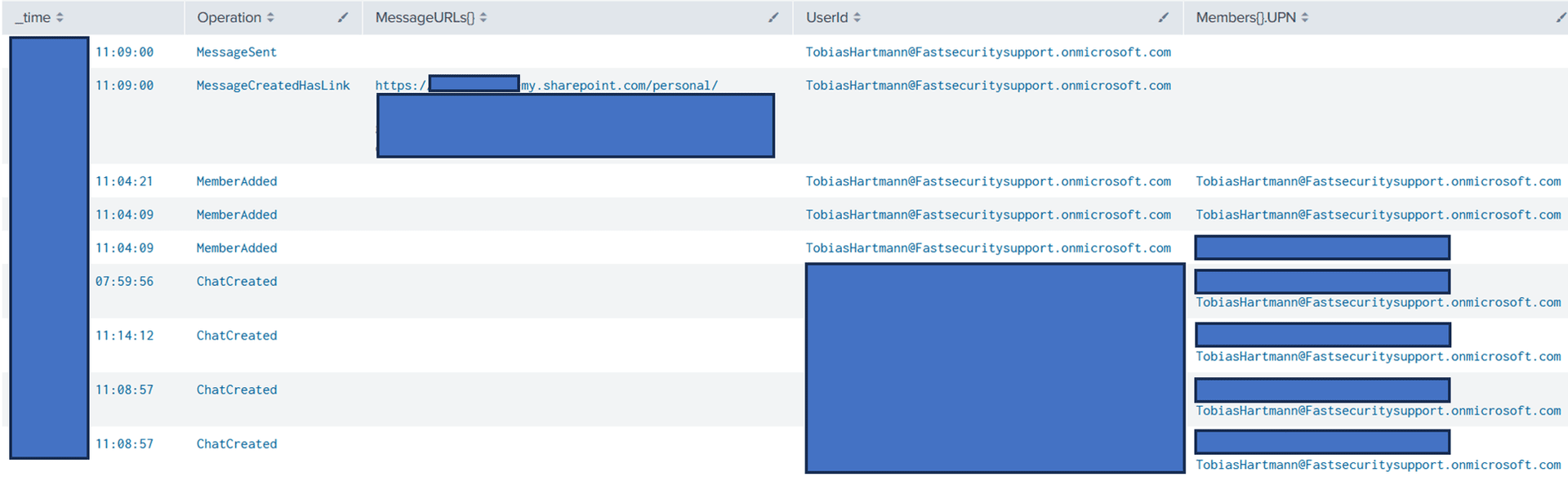

Auffällig war, dass die Angreifer eigene Microsoft-Tenants verwendeten, darunter:

- Fastsecurity.onmicrosoft.com

- securepointsupport.onmicrosoft.com

- supporthelpdeesk.onmicrosoft.com

Die gewählten Benutzernamen des Angreifers spiegelten außerdem länderspezifische Namen wider, in denen das Opfer-Unternehmen ansässig ist.

Social Engineering und Persistenz:

Diese Kommunikationsversuche (2), können via zentralem SIEM (CDC LOG Module) leicht mithilfe von O365 Unified Audit Logs nachvollzogen werden. Im untenstehenden Bild, ist zu erkennen, dass mehrere Chats zwischen Angreifer und Opfer geöffnet wurden.

Abb.: Teams Social Engineering Analyse via UAL Logs

Die Verhaltensmuster der Angreifer variierten leicht zwischen den untersuchten Fällen. In einigen Szenarien initiierten Sie Teams-Calls zwischen Angreifer und Opfer und stellten dabei Links für den Download eines Remote Monitoring & Management (RMM) Tools bereit. In anderen Fällen führten sie Remote-Sessions mit den Opfern durch, bei denen sie aktiv, über das Benutzersystem, nach Firmeninternen RMM-Tools suchten. Teilweise wurden diese sogar über Firmeninternen-Sharepoint-Systeme identifiziert und installiert um etwaige Firewall/Proxy-Regelungen zu umgehen. In allen Fällen endete der Angriff mit der Ausführung oder Installation eines oder mehrerer RMM-Tools, welches den Angreifern Zugriff auf das Opfer-System gab.

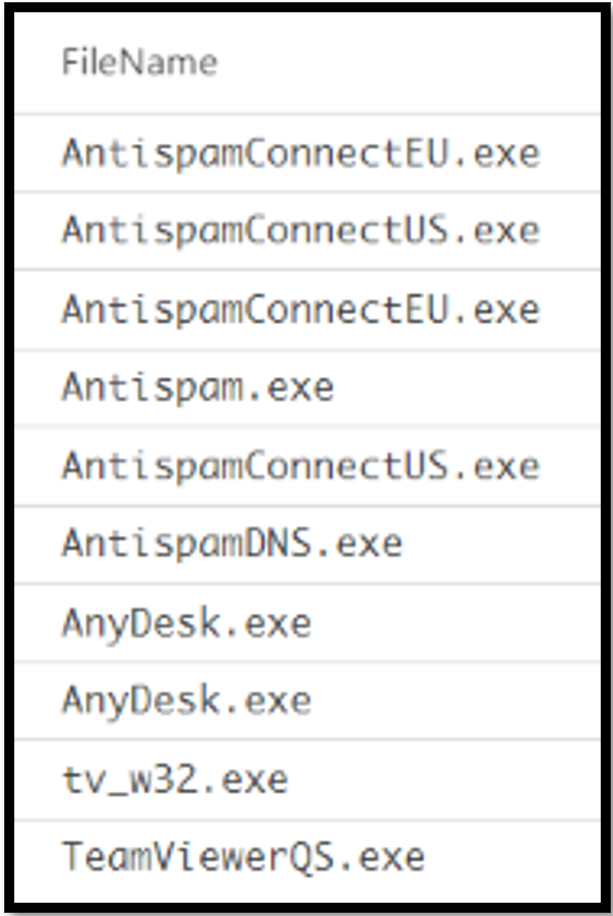

Multiple Malware-Executable Downloads

In manchen Szenarien wurden die Mitarbeiter auf „Kaffeepause“ geschickt, da der „IT-Mitarbeiter“ (Angreifer) Zeit benötigte, um das angebliche Spam-Mail-Problem zu beheben. Abhängig vom verwendeten RMM (Teamviewer, Anydesk), lud sich der Angreifer mithilfe dieser weitere Malware-Tools (3) auf das System des Opfers und führte diese aus, um weitere Persistenz auf dem System zu schaffen.

Ein Auszug aus dem Teamviewer Connection Logs bestätigte Remote-Sessions zwischen Angreifer (z.B. Name: Lily Fox) und dem Opfersystem:

Lily Fox 08:29:48 08:34:48 <VictimUserName> RemoteControl {redacted}

Lily Fox 08:36:33 08:41:32 <VictimUserName> RemoteControl {redacted}

Abb.: Teamviewer Connection Log / Remote Connection des Angreifers

Die runtergeladenen Malware-Samples pro Fall variierten per Signatur und Namen, jedoch war ihre Funktionalität und Namensgebungssinn ähnlich. Nachfolgend ist ein Beispiel des verwendeten Tools der Angreifer zu sehen (EDR):

Abb.: Zusammenfassung der verwendeten Tools des Angreifers

Es handelt sich hierbei meist um eine Handvoll Malware-Tools mit unterschiedlichen Zwecken.

Die Datei AntiSpam.exe öffnete eine Login-Maske für den Benutzer, damit der Angreifer auf dessen Credentials (3) zugreifen konnte. Gleichzeitig wurde die Datei „qwertyuio.txt“ erstellt, die sowohl Tastatureingaben als auch die eingegebenen Zugangsdaten speicherte. Nach Analyse der Datei sowie Malware, zeigte sich, dass es sich um einen Keylogger und Credential Stealer handelte. Im Verlauf der Angriffe änderte sich zudem der Dateiname dynamisch und folgte dem Muster ([random].txt]).

In späteren erkannten Fällen lies der Angreifer zunehmend von der AntiSpam.exe ab, und setzte stattdessen auf DLL-Dateien (z.B. AntispamModule.dll), welche dieselbe Funktionalität aufwies, jedoch mit rundll32.exe ausgeführt wurde, um die Erkennung durch Sicherheitslösungen zu erschweren (Evasion).

Zusätzlich wurden über cmd.exe verschiedene Enumeration-Kommandos ausgeführt, darunter:

- ipconfig /all

- route print

- systeminfo

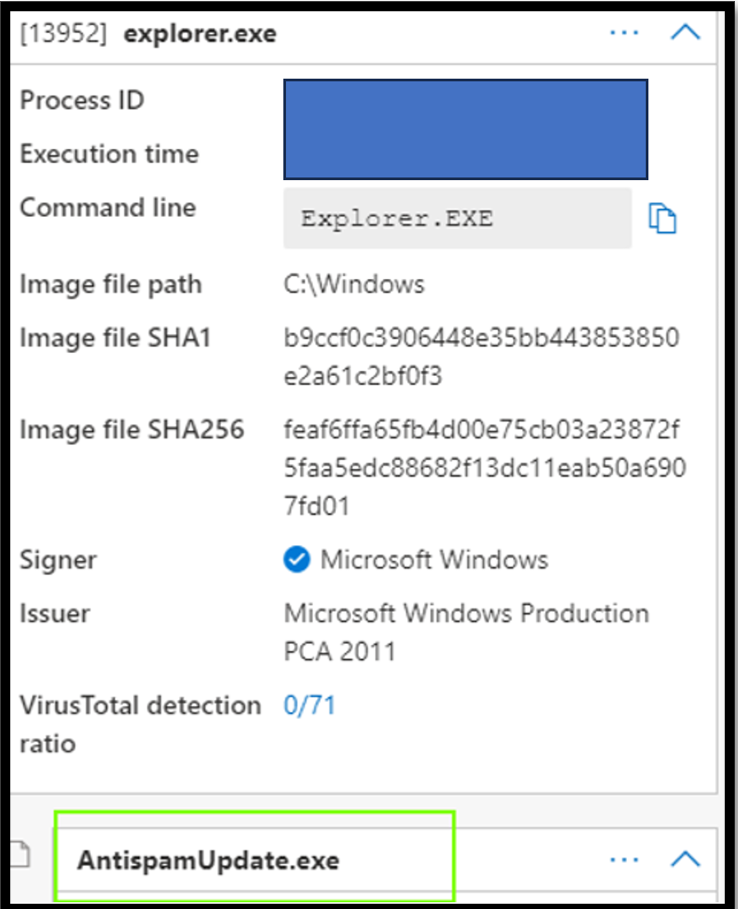

Die genannten Malware-Tools wurden zu großen Teilen von EDR-Systemen erkannt, wenn auch deren Signaturen zunächst unbekannt waren. Eine detailliertere Analyse und fortlaufendes Monitoring war nötig, da in jedem Fall, min. einer dieser Tools nicht als bösartig erkannt wurde. Auffällig war zudem, dass die meisten dieser Tools über Explorer.exe gestartet wurden – ein Hinweis auf manuelle Interaktion durch den Angreifer oder das Opfer, was sich in der Analyse ebenfalls bestätigte.

Abb.: AntispamUpdate.exe Malware wird manuell (explorer.exe) durch den Angreifer ausgeführt

Die Analyse der Events im Zusammenhang mit AntiSpamConnect[eu/us].exe oder AntiSpamAccount.exe zeigte LDAP Verbindungen zum DomainController. Solche LDAP-Anfragen sind grundsätzlich nicht ungewöhnlich, doch in diesem Kontext lieferten sie einen entscheidenden Hinweis auf den Angriff.

Eine Korrelation des infizierten Systems mit dem Logging oder SIEM (DomainController-Logs) offenbarte schnell, dass das Ausmaß des Angriffs größer war als zunächst angenommen. Der Angreifer versuchte mithilfe der genannten Executables und dem infizierten Benutzer (SubjectUserName) einen Machinen Account im Active Directory zu generieren (EventID 4741) – (6).

Die Überwachung der Erstellung von Maschinen-Accounts, die nicht durch das IT-Personal erfolgen, kann mit einem SIEM problemlos umgesetzt werden und stellt eine effektive Maßnahme zur Erkennung solcher Angriffe dar.

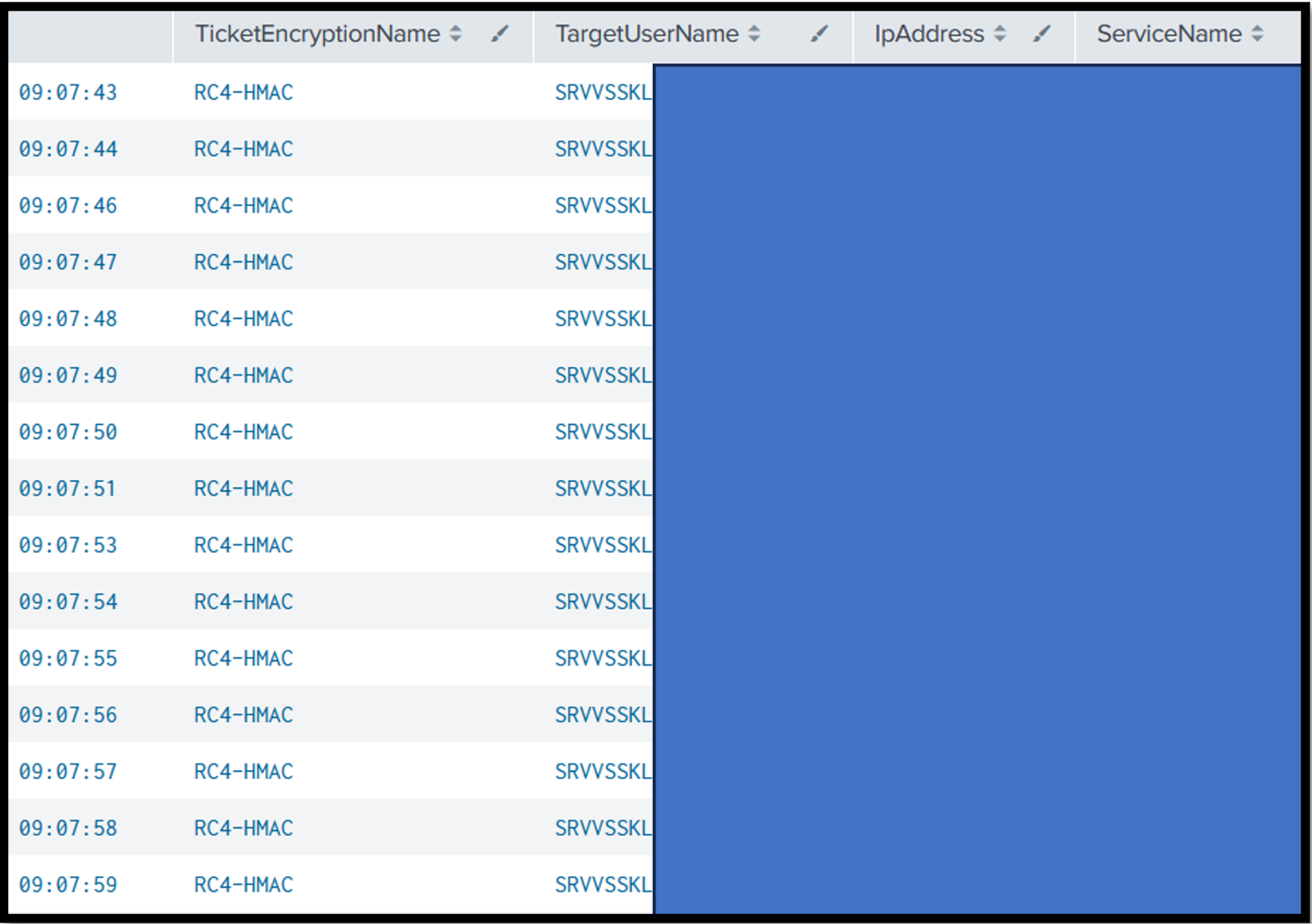

Abb.: Ein Machinen Account (SRVVSSKL) wurde angelegt durch den Angreifer

Dieser Maschinen Account war in allen Angriffsmustern identisch und lieferte damit einen einfach erkennbaren Indikator (SRVVSSKL) zur Erkennung dieser Angriffe. Abhängig von der Konfiguration und dem Patch-Level der Domain Controller war der Angriff unterschiedlich weitgehend erfolgreich. Häufig sind jedoch die Standardwerte anzutreffen, bei denen, vereinfacht gesprochen, authentifizierte Domänen-Benutzer berechtigt sind, bis zu zehn Maschinen-Accounts zu erstellen. Gelang dem Angreifer die Erstellung eines solchen Accounts, konnte er diesen weiterhin nutzen – selbst wenn das ursprünglich infizierte Benutzerkonto quarantänisiert oder gesperrt wurde. Wird dieser Schritt der Angreiferbewegung übersehen, kann dies schwerwiegende Folgen haben und das Unternehmen in einem unbereinigten Zustand zurücklassen bzw. den Angreifer im Unternehmen lassen.

In Fällen, in denen der Angreifer erfolgreich einen Maschinen-Account anlegen konnte, wurde anschließend Kerberoasting (7) durchgeführt. Diese Technik dient dazu, die Rechte eines niedrig privilegierten Benutzers auf u.a. Service-Ebene auszuweiten. Ihr Erfolg hängt jedoch maßgeblich von der Passwort-Komplexität der angegriffenen Service Principal Names (SPNs) ab.

Abb.: Kerberoasting gegenüber Service Accounts (SPNs) via RC4 Encryption

Schließlich wurde auch AntiSpamUpdate.exe eingesetzt, um eine ASEP / Persistenz über den Run-Key zu etablieren (4). Je nach Szenario wurde der Name des Keys entweder zufällig generiert oder schlicht „App“ benannt. Mit geeigneten EDR Monitoring (e.g. EDR Modul) lässt sich diese Persistenz jedoch zuverlässig erkennen.

Der erstellte Run-Key verwies auf AntiSpamUpdate.exe, welche zudem als Command-and-Control Service fungierte.

Command and Control (C&C):

Es konnten mehrere IPs und Domänen ausfindig gemacht werden, die unter Kontrolle der Angreifer standen. Diese befanden sich geographisch in China, Russland, Großbritannien, Finnland, wobei nicht auszuschließen ist, dass es sich um Proxy-Systeme handelte.

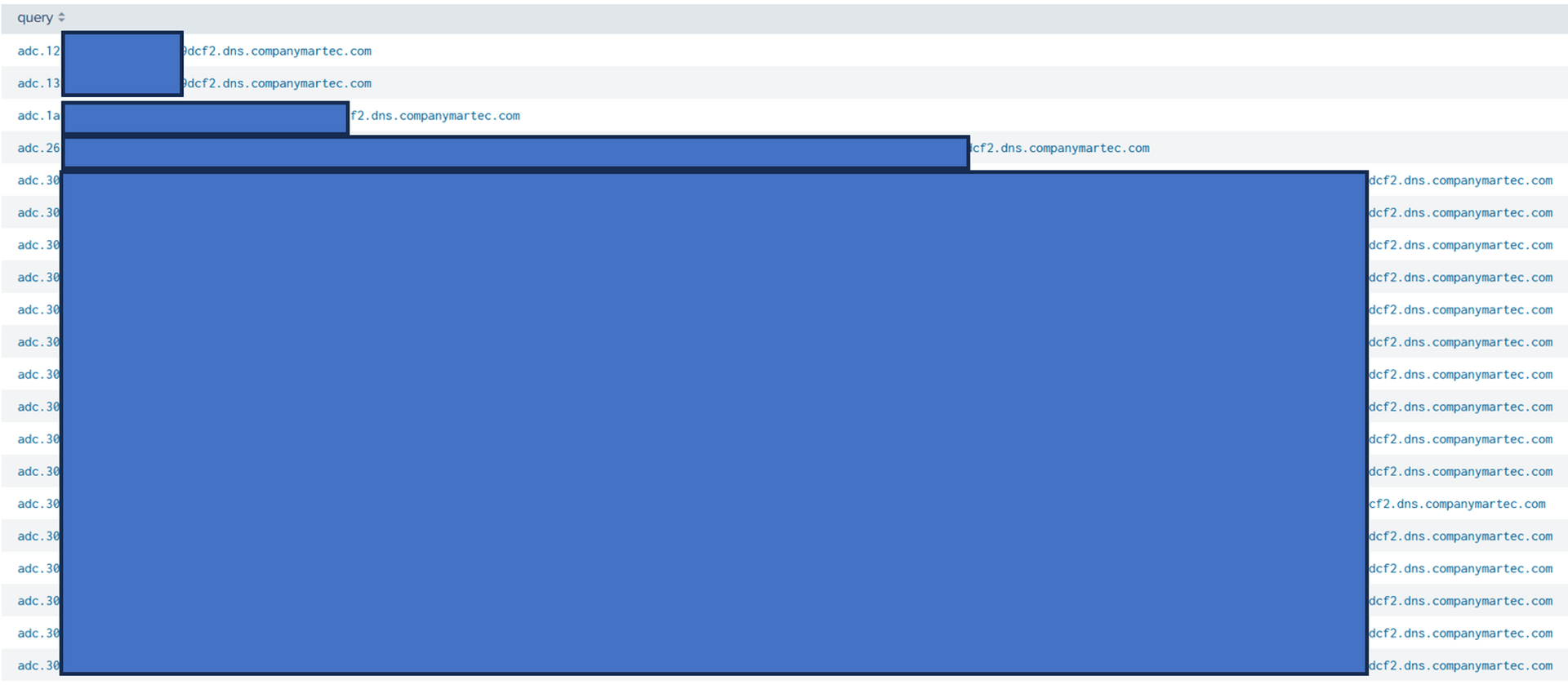

Abb.: C&C Communication via DNS Tunneling

Bemerkenswert ist, dass die C&C Kommunikation teilweise direkt über Port 443 und teilweise über DNS Tunneling erfolgte (SystemBC/Socks5) – (5). Beim DNS-Tunneling versteckt der Angreifer die C&C Communication innerhalb des DNS Protokolls (z.B. werden Daten als Subdomäne verpackt). Dies erschwert die automatische Erkennung von bösartigen Netzwerkverkehr etwa mithilfe von Firewalls.

Das Blockieren ausgehender Verbindungen des Clients am Perimeter reicht in diesem Fall nicht aus, da das DNS-Tunneling auch über interne DNS-Server funktioniert, welche die DNS-Anfragen – und damit die C&C-Kommunikation – stellvertretend weiterleiten. Eine zuverlässige Erkennung ist jedoch möglich, wenn DNS-Server-Logs gespeichert und überwacht werden. In diesem Fall kann eine Alarmierung und Reaktion auf das DNS-Tunneling über das CDC-Log-Modul (DNS-Daten) erfolgen.

Containment und Sweeping:

Die Analyse beinhaltete die unternehmensweite Überprüfung (umgangsprachlich Sweeping) nach den Techniken sowie Indikators of Compromise (IOCs) des Angreifers, um zu identifizieren, ob weitere Benutzer angegriffen worden sind. Dies war in einigen Analysen der Fall bzgl. der Teams-Kommunikation und des E-Mail Bombing. Diese Benutzer starteten jedoch keine Session mit dem Angreifer, sondern erkannten dies von Beginn an als Angriff, ignorierten den vermeidlichen IT-Support oder waren zur Zeit des Angriffs im Urlaub. Gegenmaßnahmen und Aufklärung für diese Benutzer wurden daraufhin getätigt, um eine neuerliche Reinfektion zu verhindern.

In keinem der vom CDC untersuchten Fällen kam es, dank zügiger Gegenmaßnahmen, zu einem Domain- oder Enterprise-Breach. Auf Basis von öffentlichen Analysen sowie Threat Intelligence (TI Modul) zeigte sich jedoch das potenzielle Ausmaß des Angriffs (Full Company Breach / Unternehmensweite Ransomware).

Kurzfristig getroffene Gegenmaßnahmen waren abhängig vom Fortschritt des Angreifers sowie dem Analysefortschritt und beinhalteten u.a.:

- Quarantänisierung des Benutzer-Systems

- Sperren des initialen Benutzers

- Sowie Änderung von 3rd Party Passwörter des Benutzers

- Löschen / Sperren des vom Angreifer angelegten Machinen Accounts

- Änderung der SPN Passwörter (Kerberoasting)

- Blacklisting der Angreifer-Tenants (alternativ Whistelisting von legitimen Tenants)

- Temporäre Einschränkung von O365 Remote-Sharing Optionen

- Unternehmensweite Einschränkung von RMM Tooling (sofern möglich)

- Blockierung der C&C Domänen

- Ausrollen eines EDRs

- Anpassung der Default-Werte zur Machinen-Account Generierung

- Erweiterte Überwachung / erweitertes Logging

- Einschränkung der Nutzung von RMM-Tools.

Empfohlene organisatorische und langfristige Maßnahmen

Detektion und Reaktion:

- Angreifer agieren extrem schnell (<1h für initiale Infektion, Privilege Escalation und Lateral Movement).

- Zügige Erkennung und Reaktion sind essenziell.

- Empfohlen:

✅ Proaktives Monitoring durch ein Security Operations Center (SOC) oder Security-Module.

✅ Automatisierte Präventionsmaßnahmen, um Angriffe frühzeitig zu blockieren.

✅ Schnelle Incident Response, um Bedrohungen effektiv einzudämmen.

Endpoint Detection & Response (EDR)

- Das meiste Angreifer-Tooling wurde von gängigen EDR-Lösungen erkannt, auch wenn es signaturbasiert unbekannt war.

- ABER: Nicht alle Tools wurden erfasst → eine Analyse bleibt unverzichtbar.

- Empfohlen:

✅ Kontinuierliche EDR-Überwachung, um Angreiferaktivitäten frühzeitig zu erkennen.

✅ Erweiterte Analysen, um unentdeckte Aktivitäten (Privilege Escalation, Persistenz, Lateral Movement) zu identifizieren.

Security Information & Event Management (SIEM)

- Falls ein SIEM mit geeigneter Erkennung vorhanden war, ermöglichte es:

Erkennung von Lateral Movement, Domain-Privilege Escalation, Persistenz und C&C-Kommunikation (DNS-Tunneling). - Wichtige Erkenntnis:

Eine Bereinigung des Mitarbeiter-Systems wäre in vielen Fällen unzureichend gewesen.

➡ Angreifer hatten oft bereits eigene Maschinen-Accounts auf dem Domain Controller erstellt oder Service-Benutzer-Credentials kompromittiert (z. B. durch Kerberoasting). - Empfohlen:

✅ Korrelation von Domain-Controller-Logs mit SIEM, um verdächtige Aktivitäten zu erkennen.

✅ Überwachung von Maschinen-Account-Erstellungen und Service Principal Names (SPNs).

-1920x1013.jpg)